Komputery Mac (także iPhone'y) z Touch ID lub Face ID używają oddzielnego procesora do obsługi danych biometrycznych. Nazywa się Bezpieczna EnklawaJest to w zasadzie cały komputer sam w sobie i oferuje różnorodne funkcje bezpieczeństwa. Dlatego tak ważny jest znaleziony exploit.

Co to jest bezpieczna enklawa?

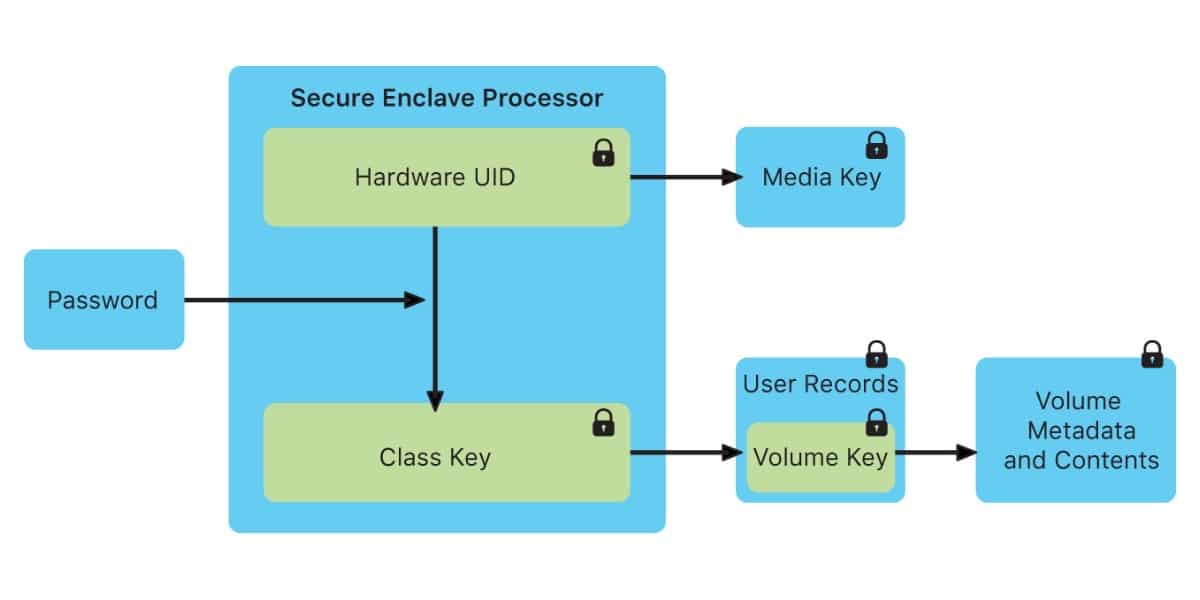

Bezpieczna enklawa buty oddzielnie od reszty urządzenia. Działa we własnym mikrojądrze, do którego nie ma bezpośredniego dostępu system operacyjny ani żaden program działający na urządzeniu.

Jest również odpowiedzialny za przechowywać klucze, którymi zarządza poufne dane, takie jak hasła, karta kredytowa używana przez Apple Pay, a nawet identyfikacja biometryczna umożliwiająca włączenie Touch ID i Face ID. Utrudnia to hakerom uzyskanie dostępu do Twoich danych osobowych bez hasła.

Expolit nie ma rozwiązania

Zespół Team Pangu znalazł „nie do naprawienia” lukę w układzie Secure Enclave Processor (SEP) w iPhone'ach. https://t.co/9oJYu3k8M4

- Jin Wook Kim (@wugeej) 29 lipca 2020 r.

Teraz członkowie zespołu Pangu znaleźli exploita w układzie Apple Secure Enclave, który może prowadzić do złamania szyfrowania prywatnych kluczy bezpieczeństwa. Złe jest to luka została znaleziona w sprzęcie a nie w oprogramowaniu. Więc prawdopodobnie Apple nie może nic zrobić, aby naprawić to na urządzeniach, które zostały już wysłane.

Są dispositivos które obecnie mają chip Secure Enclave:

- iPhone 5s i nowsze wersje

- iPad (5. generacja) i później. Powietrze, mini 2 i Pro.

- Komputery Mac z układem T1 lub T2

- Apple TV HD (4. generacja) i później

- Apple Watch Seria 1 i nowsze

- HomePod

Nie wszystko jest złe. Pamiętaj, że takie exploity zwykle tego wymagają haker ma fizyczny dostęp do urządzenia w celu uzyskania jakichkolwiek danych, więc jest mało prawdopodobne, aby ktokolwiek mógł uzyskać zdalny dostęp do Twojego urządzenia.

Zobaczmy, czy kopiując wiadomość, dobrze ją kopiujesz, że nie tylko nie podajesz źródła, ale na dodatek nie czytałeś nawet w całości.