Prawda jest taka, że istnieją setki różnych sposobów ochrony komputera Mac i zawartości dysku ciekawskie oczy, intruzi i ogólnie o jakiejkolwiek formie nieautoryzowanego dostępu, czy to od ataku internetowego na członka rodziny lub przyjaciela korzystającego z sesji bez pozwolenia. A zatem bezpieczeństwo jest zwykle konfiguracją warstwową Patrząc na to w ten sposób, żadna sama metoda zabezpieczeń nie gwarantuje, że można manipulować przy komputerze Mac.

Jednak dodając zabezpieczenia w tych różnych warstwach, utrudniamy to w obliczu wszelkich ewentualności. Jedną z aplikacji, które ostatnio zauważyłem, jest właśnie iLock, bardzo przydatna aplikacja dla Komputery Mac w środowisku biznesowym lub szkolnym, ponieważ może selektywnie blokować pewne aplikacje, którymi nie jesteśmy zainteresowani uruchamianiem przez studentów lub pracowników, ale które są niezbędne do działania sprzętu.

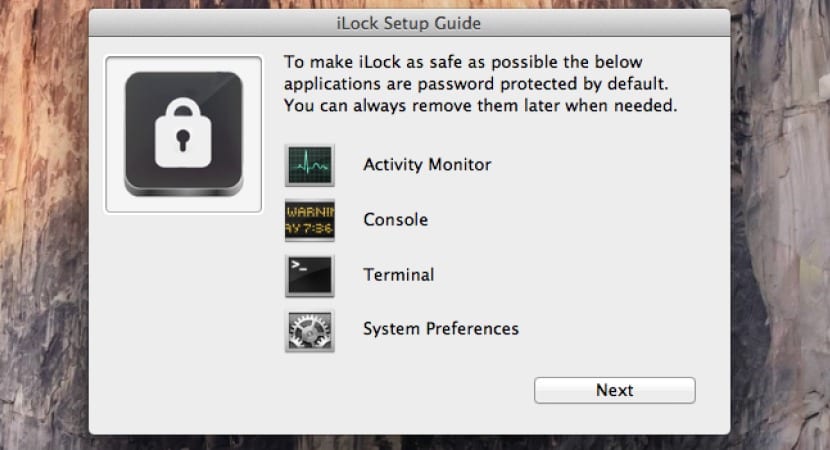

Idea iLock jest prosta, to znaczy, jak już wspomnieliśmy, pozwala uniknąć nieautoryzowanego użycia aplikacji zainstalowanych na Twoim Macu, ułatwiając instalację, używanie i dodawanie kolejnej warstwy bezpieczeństwa. Operacja jest równie prosta, po prostu przeciągając i upuszczając aplikacje wybrane z wyszukiwarki na listę iLock, te aplikacje będą „ograniczone” do korzystania z hasłem, które używa szyfrowanie AES, fakt, który należy wziąć pod uwagę, ponieważ utrudnia to odszyfrowanie go za pomocą dowolnego typu ataku.

Oprócz tego jest też klawisz skrótu aby otworzyć okno iLock, z automatyczną blokadą, jeśli ktoś użyje zbyt wielu prób podczas wprowadzania hasła. Ta aplikacja działa stale w tle, ale wpływ na baterię laptopów jest dość niski, ponieważ prawie nie zużywa zasobów. Aplikację można pobrać z tego linku i jest ona ważna dla systemów z systemu OS X 10.7 Lion.