Được biết, iMac Pro, mà chúng ta sẽ biết thêm chi tiết vào ngày mai, ngày ra mắt, sẽ có chip Apple, được thiết kế để cải thiện tính bảo mật của một số quy trình Mac. Chúng ta biết tên của con chip mới này. , đã được rửa tội là Táo T2, phục vụ như một không gian an toàn cho các khóa được mã hóa, xâm nhập trong quá trình khởi động và kiểm soát máy ảnh, âm thanh và chính đĩa cứng. Chúng tôi biết các chi tiết từ bàn tay của Caleb sasser, đồng sáng lập của nhà phát triển Panic. Apple đã ra mắt hệ thống này trên MacBook Pro, với chip Apple T1.

Những gì Apple dự định với con chip này là cô lập một số thông tin 'nhạy cảm' trong một phòng riêng biệt với phần còn lại của hệ thống. Theo cách này, việc truy cập nó phức tạp hơn phần còn lại của hệ thống. Mặc dù người dùng bình thường được biết đến nhiều nhất là bảo vệ thông tin nhạy cảm, chẳng hạn như mật khẩu, con chip này cũng mã hóa phần cứng, như chúng tôi đã học được từ Sasser. Bản thân anh ấy đã tweet về nó:

Con chip mới này có nghĩa là các khóa mã hóa lưu trữ truyền từ vùng mã hóa an toàn tới công cụ mã hóa phần cứng trên chip: khóa không bao giờ rời khỏi chip ... và cho phép xác minh hệ điều hành, nhân, bộ nạp khởi động, phần cứng phần sụn, v.v. (Điều này có thể bị vô hiệu hóa)

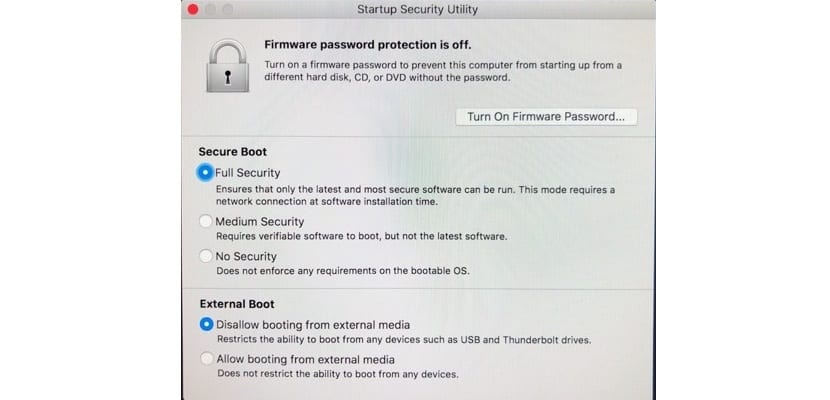

Người dùng IMac Pro có thể cấu hình các hoạt động của chip Apple T theo ý thích của họ2, trong sở thích. Trong trường hợp đó, người dùng có thể đặt mật khẩu phần sụn để ngăn Mac khởi động từ ổ đĩa ngoài.

MacO có các tùy chọn khởi động an toàn mới. Chúng tôi có ba thang đo: Bảo mật đầy đủ, bảo mật trung bình hoặc vô hiệu hóa bảo mật. Nếu chúng tôi kích hoạt bảo mật đầy đủ, hệ thống chỉ chạy phần mềm mới nhất và an toàn nhất.

Chúng tôi rất nóng lòng được xem từng tính năng ẩn của iMac Pro mới trong vài giờ tới.